Rapport Data Breach Investigations Report – DBIR – 2025

Les menaces ne cessent d’évoluer. C’est un fait. Explorez les dernières tendances cyber émanant de compromissions récentes pour mieux protéger votre entreprise contre les attaques.

Ressources

DBIR 2025

Lisez la version complète du Verizon Data Breach Investigations Report (DBIR) 2025, la référence incontournable sur les cybermenaces et les compromissions de sécurité.

DBIR 2025 – Document de synthèse

Protégez votre entreprise grâce à ce tour d’horizon des principaux schémas d’attaque et des vulnérabilités propres à certains secteurs.

DBIR : gardez une longueur d’avance

Le DBIR aide des entreprises comme CommScope à élaborer leur stratégie de cybersécurité. Ce rapport éclairant vous livre les clés pour protéger vos données clients et créer un monde plus sûr et plus interconnecté.

Points à retenir

Les chiffres de cette année sont éloquents.

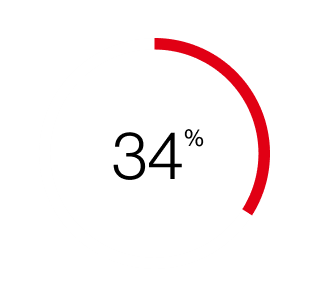

des compromissions sont liées à l’implication d’un tiers, soit le double de l’année dernière. Les deux principaux vecteurs : interruption de services et exploitation de vulnérabilités.

d’augmentation des exploitations de vulnérabilités servant à obtenir un accès initial puis à causer la compromission, par rapport au DBIR 2024.

Synthèse

Aucune entreprise n’est à l’abri des menaces cyber. Les structures de toutes tailles et de tous secteurs sont concernées. Découvrez des leviers d’action pour vous protéger des risques.

Visionnez nos derniers webinaires

De grands noms de la cybersécurité vous révèlent les nouvelles menaces observées dans le DBIR 2025, ainsi que des stratégies innovantes pour les déjouer.

En replay Intrusion système et ransomware

Misez sur des solutions de sécurité évolutives et personnalisables pour prévenir les attaques par ransomware, liées à 75 % des compromissions par intrusion système selon le dernier DBIR

En replay Ingénierie sociale

Le phishing et le pretexting constituent les principales causes de compromissions de données et des pertes financières qui en découlent. Découvrez comment empêcher les équipements connectés d’accéder à des sites malveillants et de télécharger des fichiers infectés.

En replay Attaques d’applications web de base

Environ 88 % des compromissions causées par ce type d’attaque s’appuient sur le vol d’identifiants. Découvrez comment réduire votre surface d’attaque en appliquant les principes de sécurité Zero Trust.

En replay DBIR 2025 – Les conclusions

Explorez en profondeur le rapport DBIR 2025 en compagnie de ses auteurs. Faites le plein d’informations essentielles sur les nouvelles menaces et stratégies d’attaque par secteur.

Intelligence Briefing

Les erreurs humaines et les ransomwares peuvent causer un lourd préjudice financier et réputationnel à votre entreprise. Le dernier épisode d’Intelligence Briefing vous aide à garder un temps d’avance sur les acteurs malveillants.

Explorez nos archives

DBIR 2024 - Synthèse

Découvrez comment vous préparer aux menaces de cybersécurité, quelle que soit la taille de votre entreprise. Ce rapport vous aidera à définir des pistes de renforcement de vos défenses à la lumière des compromissions observées l’an dernier.

FAQs

Véritable référence dans le secteur, le DBIR dresse un état des lieux incontournable du champ des cyberattaques. Ce rapport annuel passe au crible des cas réels de compromissions de données : auteurs présumés, modes opératoires et moyens de protection disponibles. À partir de données récoltées à l’échelle mondiale, le DBIR livre aux entreprises des leviers d’action indispensables pour garder un coup d’avance sur les cybermenaces.

Les données sont récoltées auprès de contributeurs très variés, dont les pouvoirs judiciaires de différents pays, des sociétés d’analyse forensique, cabinets d’avocats, cyberassureurs, groupes de partage d’informations cyber et, bien sûr, le Verizon Threat Research Advisory Center (VTRAC). Chaque année, les données d’incidents sont récoltées du 1er novembre au 31 octobre de l’année suivante. Les incidents décrits dans l’édition 2025 se sont donc produits entre le 1er novembre 2023 et le 31 octobre 2024.

Oui, le DBIR va au-delà de la simple description des menaces. Le rapport se fonde sur la même trame que d’autres frameworks réputés, dont les Critical Security Controls (CSC) du CIS, et suggère un plan d’action pour se protéger des cyberattaques potentielles. Il met l’accent sur les attaques et les vulnérabilités les plus courantes, tout en livrant des conseils d’experts pour la réduction des risques (contrôles d’accès, formation des collaborateurs, etc.).

Aucune stratégie de sécurité n’assure une protection totale. Vous disposez en revanche de plusieurs leviers d’action pour réduire les risques :

- Utilisation de l’authentification multifacteur (MFA) pour bloquer les accès non autorisés

- Mises à jour régulières des logiciels pour combler les failles de sécurité

- Sensibilisation des collaborateurs au phishing et aux menaces en général

- Chiffrement des données sensibles pour renforcer la protection

- Tests réguliers des systèmes de sécurité

- Mise en place d’un plan de réponse à incident